3 parcial

REDES

INALAMBRICAS Wi-Fi

Wi-Fi

es un sistema de envío de datos sobre redes computacionales que utiliza

ondas de radio en lugar de cables, además es una marca de la Wi-Fi Alliance

(anteriormente la WECA: Wireless Ethernet Compatibility Alliance), la organización

comercial que adopta, prueba y certifica que los equipos cumplen los estándares

802.11

Estándares existentes

IEEE 802.11

Existen diversos tipos de Wi-Fi, basado cada

uno de ellos en un estándar IEEE 802.11 aprobado. Son los siguientes:

Los estándares IEEE 802.11b e IEEE 802.11g

disfrutan de una aceptación internacional debido a que la banda de 2.4 GHz está

disponible casi universalmente, con una velocidad de hasta 11 Mbps y 54 Mbps,

respectivamente.

Existen otras

tecnologías inalámbricas como Bluetooth que también funcionan a una frecuencia de 2.4 GHz, por lo que puede presentar interferencias con

Wi-Fi.

Tarea # 1.- Buscar en internet y colocar en este

documento las tarjetas de red inalámbricas tipo pci, pci express y usb. Coloca

en una tabla y añade una característica especial por cada tarjeta.

Tarjetas

|

Característica

|

IMAGEN

|

PCI

|

La Interconexión

de Componentes Periféricos, en inglés: Peripheral Component Interconnect es

un bus estándar

de computadoras para conectar

dispositivos periféricos directamente

a la placa base. Estos

dispositivos pueden ser circuitos integrados ajustados en esta o tarjetas de

expansión que se ajustan en conectores.

|

|

USB

|

El Bus Universal en

Serie (BUS) (en inglés: Universal Serial Bus), más

conocido por la sigla USB, es un bus estándar

industrial que define los cables, conectores y protocolos usados

en un bus para conectar, comunicar y proveer de alimentación eléctrica entre computadoras, periféricos y

dispositivos electrónicos.2

|

|

PCI EXPRESS

|

PCI Express (anteriormente

conocido por las siglas PCIe, en el caso de las "Entradas/Salidas de

Tercera Generación", en inglés: 3rdGeneration In/Out) es un nuevo desarrollo

del bus PCI que

usa los conceptos de programación y los estándares de comunicación

existentes, pero se basa en un sistema de comunicación serie mucho más rápido

|

|

Seguridad y fiabilidad

Uno

de los problemas más graves a los cuales se enfrenta actualmente la tecnología

Wi-Fi es la progresiva saturación del espectro radioeléctrico, debida a la

masificación de usuarios, esto afecta especialmente en las conexiones de larga

distancia (mayor de 100

metros). En realidad Wi-Fi está diseñado para conectar

ordenadores a la red a distancias reducidas, cualquier uso de mayor alcance

está expuesto a un excesivo riesgo de inteferencias.

Un

muy elevado porcentaje de redes son instalados sin tener en

consideración la seguridad convirtiendo así sus redes en redes

abiertas (o completamente vulnerables a los crackers), sin proteger la

información que por ellas circulan.

Existen

varias alternativas para garantizar la seguridad de estas redes. Las más comunes son:

- Utilización de protocolos de cifrado de datos para los estándares Wi-Fi como

el WEP, el WPA, o el WPA2 que

se encargan de codificar la información

transmitida para proteger su confidencialidad, proporcionados por los

propios dispositivos inalámbricos.

- WEP, cifra los

datos en su red de forma que sólo el destinatario deseado pueda acceder a

ellos. Los cifrados de 64 y 128 bits son dos niveles de seguridad WEP. WEP

codifica los datos mediante una “clave” de cifrado antes de enviarlo al

aire. Este tipo de cifrado no esta muy recomendado, debido a las grandes

vulnerabilidades que presenta, ya que cualquier cracker puede conseguir

sacar la clave.

- WPA: presenta

mejoras como generación dinámica de la clave de acceso. Las claves se

insertan como de dígitos alfanuméricos, sin restricción de longitud

- IPSEC (túneles IP) en

el caso de las VPN (red virtual privada) y el conjunto de estándares IEEE 802.1X, que permite la autenticación y

autorización de usuarios.

- Filtrado de MAC (control de acceso al medio), de manera

que sólo se permite acceso a la red a aquellos dispositivos autorizados.

Es lo más recomendable si solo se va a usar con pocos equipos.

- Ocultación del punto de acceso: se puede

ocultar el punto de acceso (Router) de

manera que sea invisible a otros usuarios.

- El protocolo de seguridad llamado WPA2

(estándar 802.11i), que es una

mejora relativa a WPA. En principio

es el protocolo de seguridad más seguro para Wi-Fi en este momento. Sin

embargo requieren hardware y software compatibles, ya que los antiguos no

lo son.

Sin

embargo, no existe ninguna alternativa totalmente fiable, ya que todas ellas

son susceptibles de ser vulneradas.

VENTAJAS

Las

redes Wi-Fi poseen una serie de ventajas, entre las cuales podemos destacar:

- Al ser redes inalámbricas, la comodidad

que ofrecen es muy superior a las redes cableadas porque cualquiera que

tenga acceso a la red puede conectarse desde distintos puntos dentro de un

rango suficientemente amplio de espacio.

- Una vez configuradas, las redes Wi-Fi

permiten el acceso de múltiples ordenadores sin ningún problema ni gasto

en infraestructura, no así en la tecnología por cable.

- La

Wi-Fi Alliance asegura que la compatibilidad

entre dispositivos con la marca Wi-Fi es total, con lo que en

cualquier parte del mundo podremos utilizar la tecnología Wi-Fi con una

compatibilidad total. Esto no ocurre, por ejemplo, en móviles.

DESVENTAJAS

- Una de las desventajas que tiene el

sistema Wi-Fi es una menor velocidad en comparación a una conexión con

cables, debido a las interferencias y pérdidas de señal que el ambiente

puede acarrear.

- La desventaja fundamental de estas redes

existe en el campo de la seguridad. Existen algunos programas capaces de

capturar paquetes, trabajando con su tarjeta Wi-Fi en modo promiscuo, de

forma que puedan calcular la contraseña de la red y de esta forma

acceder a ella. Las claves de tipo WEP son

relativamente fáciles de conseguir con este sistema. La alianza

Wi-Fi arregló estos problemas sacando el estándar WPA y

posteriormente WPA2,

basados en el grupo de trabajo 802.11i. Las redes protegidas con WPA2 se

consideran robustas dado que proporcionan muy buena seguridad. De todos

modos muchas compañías no permiten a sus empleados tener una red

inalámbrica. Este problema se agrava si consideramos que no se puede

controlar el área de cobertura de una conexión, de manera que un receptor

se puede conectar desde fuera de la zona de recepción prevista (e.g. desde

fuera de una oficina, desde una vivienda colindante).

DEBER

https://drive.google.com/file/d/0B5HL7PhSePakcngxOGNKZXotdzg/view?usp=sharing

2 parcial.

DIRECCIÓN IP CLASE B

Esta dirección IP

son utilizadas en medianas empresas como en grandes universidades, instituciones

gubernamentales su rango va desde 128.0.0.0 hasta 191.0.0.0 la máscara de subred es la 255.255.0.0, en esta clase de red los

dos primeros octetos son los que

identifican la red mientras que el resto

corresponde al host o terminal, hay 16,384 (2^14)

redes de la clase B con 65,534 (2^16 -2) anfitriones o host posibles.

Tarea 1. Realice un

resumen en la siguiente tabla de la IP clase A y B.

CLASE DE IP

|

RANGO

|

MASCARA DE SUBRED

|

IDENTIFICADOR DE RED

|

A

B

|

1 – 126

128 - 191

|

255.0.0.0

255.255.0.0

|

RED

HOST- HOST- HOST

RED- RED- HOST- HOST.

|

Tarea 2.- Usando formas

elabore la topología de estrella con 5 PC’S y coloque los nombres del

PC(computador persona) y asigne direcciones IP clase B.

Tarea 3.- Cambie la

dirección IP de su equipo de cómputo a Clase B y capture el resultado. Para la

captura de la ip use la consola de comandos CMD y el comando de red ipconfig

El orden para la

asignación de IP en el laboratorio es el siguiente:

PC1 à 150.0.200.1

PC2 à 150.0.200.2

PC3 à 150.0.200.3 ……4, 5,6………..20.

DIRECCIÓN IP CLASE C

Las direcciones

de la clase C se utilizan comúnmente para los negocios pequeños como cybers,

hogar, departamentos de de las entidades públicas o privadas. Su rango

192.0.0.0 al 223.0.0.0. Las direcciones

de la clase C también incluyen a segundos y terceros octetos como parte del

identificador de la red. Utilizan al último octeto para identificar cada

anfitrión o host. Esto significa que hay 2,097,152 (2^21) redes de la clase C

con 254 (2^8 -2) anfitriones, terminales o host posibles cada uno para un total

de 536,870,912 (2^29) direcciones únicas del IP. La mascara de subred es

255.255.255.0

Tarea 1. Realice un

resumen en la siguiente tabla de la IP clase A, B y C.

CLASE DE IP

|

RANGO

|

MASCARA DE SUBRED

|

IDENTIFICADOR DE RED

|

A

B

C

|

1-126

128-191

192- 223

|

255.0.0.0

255.255.0.0

255.255.255.0

|

RED-

HOST- HOST- HOST

RED-

RED- HOST- HOST

RED- RED- RED- HOST

|

Tarea 2.- Usando formas

elabore la tipología híbrida de Anillo y

estrella con 3 PC’S para cada topología, coloque los nombres del PC(computador

persona) y asigne direcciones IP clase C.

Tarea 3.- Cambie la

dirección IP de su equipo de cómputo a Clase C y capture el resultado. Para la

captura de la ip use la consola de comandos CMD y el comando de red ipconfig

El orden para la

asignación de IP en el laboratorio es el siguiente:

PC1 à 200.107.10.1

PC2 à 200.107.10.2

PC3 à 200.107.10.3 ……4, 5,6………..20.

CONFIGURACION

DE UN EQUIPO EN LA RED

Para que un equipo sea parte de una red de trabajo necesita

tener un nombre y pertenecer a un grupo de trabajo para lo cual lo configuramos

de la siguiente manera.

Puerta de enlace predeterminada

(gateway)

Una puerta de

enlace predeterminada es el dispositivo o la computadora que sirve como enlace entre dos redes informáticas, es decir, es aquel dispositivo que

conecta y dirige el tráfico de datos entre dos o

más redes.

En las empresas, muchas veces es una computadora la

que dirige el tráfico de datos entre la LAN y la red exterior, y generalmente,

también actúa como servidor proxy y cortafuegos (firewall).

Tarea # 1. Capture la dirección ip de su

equipo de cómputo y encierre en un rectángulo la puerta de enlace

predeterminada o GATEWAY.

Tarea # 2. Capture el mapa de red que le permite a su equipo acceder al servicio del internet.

¿Qué son las DNS y para qué sirven?

DNS son las iniciales de Domain Name System (sistema de nombres

de dominio) y es una tecnología basada en una base de datos que sirve para resolver nombres en las redes, es

decir, para conocer la dirección IP de la máquina donde está alojado el dominio

al que queremos acceder.

Cuando un ordenador está conectado a una red (ya sea

Internet o una red casera) tiene asignada una dirección IP. Si estamos en una

red con pocos ordenadores, es fácil tener memorizadas las direcciones IP de

cada uno de los ordenadores y así acceder a ellos pero ¿qué ocurre si hay miles

de millones de dispositivos y cada uno tiene una IP diferente? Pues que se

haría imposible, por eso existen los dominios y las DNS para traducirlos.

Por lo tanto, el DNS es un sistema que sirve para

traducir los nombres en la red, y está compuesto por tres partes con funciones

bien diferenciadas.

- Cliente DNS: está instalado en el cliente (es decir, nosotros)

y realiza peticiones de resolución de nombres a los servidores DNS.

- Servidor DNS: son los que contestan las peticiones y

resuelven los nombres mediante un sistema estructurado en árbol. Las

direcciones DNS que ponemos en la configuración de la conexión, son las

direcciones de los Servidores DNS.

DNS Google: 8.8.8.8/

8.8.4.4

COMANDO DE

RED PING

Como programa, ping es una utilidad diagnóstica en redes de computadoras que comprueba el estado

de la comunicación del host local con uno o varios

equipos remotos de una red IP por medio del envío de paquetes.

Averigua si hay conexión entre

equipos integrantes de una red.

Tarea # 3 Averigüe y capture la dirección ip

de las siguientes páginas web.

PAGINA

WEB

|

DIRECCIÓN

IP

|

CLASE

DE IP

|

|

|

186.46.140.104

|

B

|

www.sri.gob.ec

|

186.42. 123. 5

|

C

|

|

|

186.46.151. 242

|

B

|

www.hotmail.com

|

65.55.118.92

|

A

|

Tarea # 4 Completa la siguiente tabla.

CLASE DE IP

|

WEB

|

DIRECCION IP

|

A

|

www.facebook.com

|

31.13.73.36

|

B

|

www.youtube.com

|

186.46.140. 86

|

C

|

|

200.41.11.125

|

1 parcial.

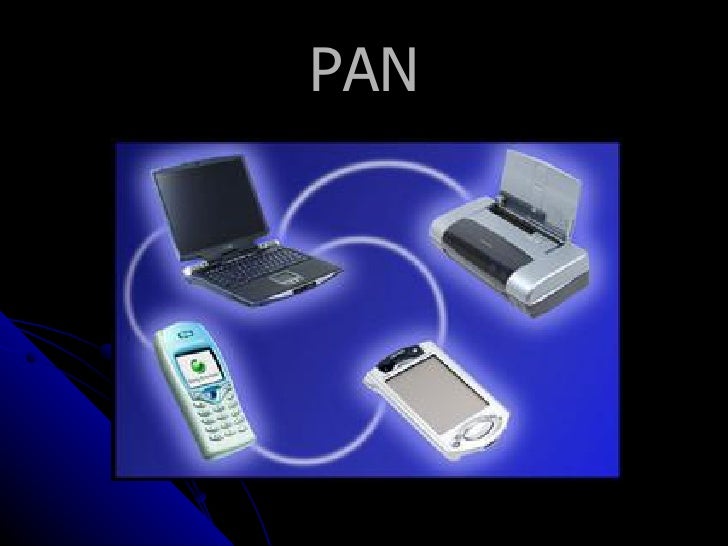

TIPOS DE REDES.

Busca

en internet las imágenes de cada uno de los tipos de Redes y coloca en el blogg personal

Busca

en internet las imágenes de cada uno de los medios de transmisión de Redes y coloca en el blog

personal

medio

|

Nombre

|

Tipo

de transmisión

|

Velocidad

|

Distancia

máxima

|

Físico

|

Cable coaxial

|

Señal eléctrica

|

Hasta 10 Mb/s

|

185 m

|

Pares trenzados. Cable UTP

|

Señal eléctrica

|

Hasta 1 Gb/s

|

<100m

|

Fibra óptica

|

Haz de luz

|

Hasta 1 Tb/s

|

<2 Km

|

Sin cables

|

WI-FI

|

Ondas electromagnética

|

Hasta 100 Mb/s

|

<100m

|

Bluetooth

|

Ondas electromagnética

|

Hasta 3Mb/s

|

10 m

|

Infrarrojos

|

Onda electromagnética

|

Hasta 4Mb/s

|

<1 m

Angulo 30º

|

Usando

imágenes prediseñadas dibuja una

topología de BUS, a las computadoras agrega el nombre de un familiar, captura

la imagen, graba en paint tipo

.jpg y

coloca en el blog personal.

Tipos de

Redes según su Topología

Usando

imágenes prediseñadas dibuja una

topología de ANILLO, a las computadoras agrega el nombre de un familiar,

captura la imagen, graba en paint tipo

.jpg y

coloca en el blog personal

Consulta

en internet sobre el HUB , el SWITCH, y

coloca en el blog personal.

- HUB: La utilización del término de Hub es relativa al equivalente inglés de lo que en Español es conocido justamente como Concentrador, siendo un dispositivo utilizado para poder conectar una gran variedad de componentes utilizando una misma conexión, aprovechando de mejor manera posible el espacio físico de un equipo.

- SWITCH: El concepto de switch nace en un término de origen inglés y puede ser traducido al español como interruptor, conmutador, vara o látigo, según cada contexto. La palabra también puede adoptar la forma de verbo y hacer referencia al acto de agitar o cambiar.

Consulta

en internet sobre el NODO en INFORMATICA, y coloca en el blog personal.

Nodo (informática)

En

informática y en

telecomunicación, de forma muy general, un

nodo es un punto de intersección, conexión o unión de varios elementos que confluyen en el mismo lugar. Ahora bien, dentro de la informática la palabra nodo puede referirse a conceptos diferentes según el ámbito en el que nos movamos:

- En redes de computadoras cada una de las máquinas es un nodo, y si la red es Internet, cada servidor constituye también un nodo.